Para elegir la solución más adecuada, los directores de TI necesitan evaluar los objetivos que ha de cumplir su control de acceso a la red, incluido el nivel de seguridad deseable frente a las funcionalidades. Nuestro colaborador del Knowledge Center, Stance Lum, nos explica qué necesitan saber los directores de TI para elegir la mejor solución de control de acceso a la red según su tipo de entorno.

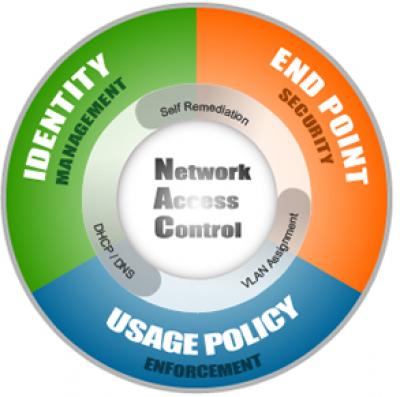

Unos pocos podrían argumentar que el control de acceso a la red (NAC, Network Access Control) no mejora la seguridad. Sin embargo el NAC examina e identifica rápidamente a esos usuarios que no deberían poder acceder a nuestra red, al tiempo que se asegura de que funcionen políticas tan cruciales como los ajustes del firewall, o que los antivirus y parches de seguridad de los equipos estén actualizados. Cuando funciona bien el NAC proporciona una red con tráfico limpio de infecciones por malware y otros muchos riesgos asociados con las brechas de seguridad.

¿Lo malo? Sí, siempre hay algo malo: se ha demostrado que muchas de las soluciones NAC son realmente caras de implementar y gestionar. En este artículo te diremos qué es lo que necesitas saber para determinar cual es la mejor opción NAC según tu tipo de entorno. Pero antes de entrar en ello, tenemos que hacer un rápido repaso a los cuatro tipos fundamentales de NAC:

1.- NAC basado en hardware: Tanto si es “in-line” o “out-of-band”, esta opción necesita habitualmente de un appliance que tendrá que estar instalado en casi cualquier ubicación donde sea preciso contar con NAC. Algunos de estos appliances han sustituido a los switch de acceso, mientras que otros operan entre la capa de acceso a red y los switches de red.

2.- NAC basado en agentes software: El siguiente paso es el basado en pequeños programas residentes en los ordenadores y dispositivos, instalándose estos agentes en cada uno de los sistemas que deban ser controlados por el NAC. Dichos agentes escanean y monitorizan el dispositivo, generalmente enviando los resultados a un servidor central. Los sistemas que no cumplen con los requisitos no tendrán autorización de acceso a la red, y a menudo se les envía algún tipo de medida correctora para que cumplan las directivas de seguridad.

3.- NAC sin agentes software: El NAC sin agentes es otra de las variantes, y consiste en partes software que se ejecutan puntualmente. Con esta configuración, la idea es que un agente temporal (generalmente algún tipo de control ActiveX) escanee el cliente periódicamente en búsqueda de vulnerabilidades o incumplimientos en la política de seguridad. Los resultados del escaneo son enviados al servidor central de políticas, y se ejecuta una acción si es necesario en caso de que el sistema no cumpla con los requerimientos. Cuando el proceso se completa, el agente se descarga.

4.- NAC dinámico: Llegamos al NAC dinámico, que utiliza agentes sólo en un porcentaje determinado de equipos. También se conoce como NAS peer-to-peer, siendo una opción que no requiere cambios a nivel de red o software que deba ser instalado en cada equipo. Los agentes, que en ocasiones pueden llegar a ser obligatorios, son instalados en sistemas seguros. A partir de aquí, como una verdadera fuerza policial, sólo necesitas controlar el cumplimiento de una serie de normas y leyes en la red, para hacer que la “población” cumpla las reglas.

Tanto si seleccionas la opción hardware, con agentes software, sin agentes o de NAC dinámico, necesitas evaluar los objetivos del despliegue NAC, tales como el nivel de seguridad frente a la facilidad de administración, u otras cuestiones que dependen del tamaño de la compañía o la red.

IDC calcula un crecimiento interanual del 10,6 % durante el primer trimestre de 2025 para…

AWS, Microsoft Azure y Google Cloud son los principales proveedores, aglutinando un 65 % del…

Esta funcionalidad permite identificar comunicaciones de malware desconocidas o que no han sido registradas.

Esta asociación está pensada para ejecutar y escalar con seguridad aplicaciones basadas en modelos de…

Trabajarán juntas para facilitar el respeto de normas como DORA, NIS2 y PSD2 en la…

AWS está celebrando en Filadelfia su evento anual sobre ciberseguridad, un área considerada fundamental para…